Leis de proteção de dados e blockchain: soluções da própria tecnologia – Parte 3

Como a implementação correta da tecnologia blockchain pode viabilizar a proteção de dados pessoais e comercialmente sensíveis?

“Esta é a terceira parte de uma série de três artigos sobre os desafios na reconciliação entre leis de proteção de dados e uso da tecnologia blockchain nos modelos de negócios.

Vimos na primeira parte que a conformidade com leis de proteção de dados pode dissuadir a implantação de blockchain nas empresas, se não forem entendidos adequadamente, e indicamos qual ponto de partida os gestores devem considerar para reconciliar proteção de dados e blockchains.

Na segunda parte, identificamos onde a interação entre blockchains e regulação protetiva de dados pode gerar responsabilidade legal. Nesta terceira parte, veremos como as soluções que a própria tecnologia blockchain apresenta para a conformidade com a proteção de dados.

A melhor solução para os problemas de conformidade

Os primeiros protocolos públicos de blockchain, como o bitcoin, tornaram suas transações completamente transparentes para as pessoas participantes da rede bitcoin e, devido à sua natureza pública, também para o público em geral. Cada transação pode ser identificada pelas chaves públicas do remetente e do destinatário da criptomoeda, a data e hora, os valores transacionados e vários dados relacionados ao hash da transação. Embora o pseudoanonimato do sistema do blockchain bitcoin seja difícil de decifrar, uma parte vigilante, como uma agência governamental, pode traçar um histórico de transações.

Desde então, protocolos, estruturas ou plataformas blockchain melhoraram bastante a capacidade de implementar privacidade e confidencialidade de dados. Tais protocolos variam no grau de descentralização no gerenciamento de dados e na validação de transações, mas permitem o gerenciamento de identidades.

Não existe uma bala de prata, nem uma única solução blockchain ou o melhor conjunto de soluções para resolver os problemas de conformidade com a proteção de dados.

As soluções a serem adotadas pelo gestor dependem da capacidade tecnológica da plataforma blockchain escolhida para o projeto e de fatores específicos de privacidade e desempenho que se está buscando otimizar, além das relações contratuais entre os usuários e os operadores de nodes blockchain.

Nesse quadro, vejamos como a própria forma de implementação da tecnologia blockchain pode viabilizar a proteção de dados pessoais e comercialmente sensíveis.

Formas de implementação

1. Configuração ‘on-chain’ / ‘off chain’

Uma das etapas mais importantes e demoradas do uso de um sistema blockchain é a colocação seletiva de dados na blockchain, normalmente de um sistema de planejamento de recursos empresariais (ERP).

A empresa pode optar por armazenar dados pessoais ou comercialmente sigilosos fora da cadeia em um banco de dados centralizado, registrando na blockchain apenas os registros que precisam efetivamente ser compartilhados com outras partes.

Em outras palavras, o modo mais simples de impedir que dados pessoais ou sensíveis sejam compartilhados na blockchain é nunca os registrar lá. Nem todos os dados precisam estar na blockchain. E isso é peculiarmente importante já que a imutabilidade dos registros adicionados numa blockchain exige naturalmente que dados pessoais e sensíveis sejam mantidos fora da blockchain. Por quê? Porque as leis de proteção de dados demandam que dados pessoais devem ser mantidos apenas pelo tempo “necessário” para atingir os objetivos para os quais foram coletados.

Desse modo, a incapacidade de excluir ou efetivamente apagar dados pessoais registrados em uma blockchain pode constituir violação da LGPD/GDPR, porque o controlador de dados seria incapaz de proteger o direito do usuário de apagar/ser esquecido.

Nessa linha, vamos imaginar que o fabricante precise compartilhar os números do pedido de compras com o recurso de consolidação da origem para um determinado fornecedor. Este fabricante, todavia, não deseja compartilhar outras informações do pedido, como detalhes do cliente final. Nesta hipótese, o número do pedido é registrado on chain (na rede blockchain), mas outros detalhes anexados ao pedido são mantidos off chain (fora da rede), portanto, não serão vistos pelo fornecedor.

Contudo, e no caso de os dados pessoais precisarem ser disponibilizados para a implementação de uma blockchain, qual seria uma solução viável?

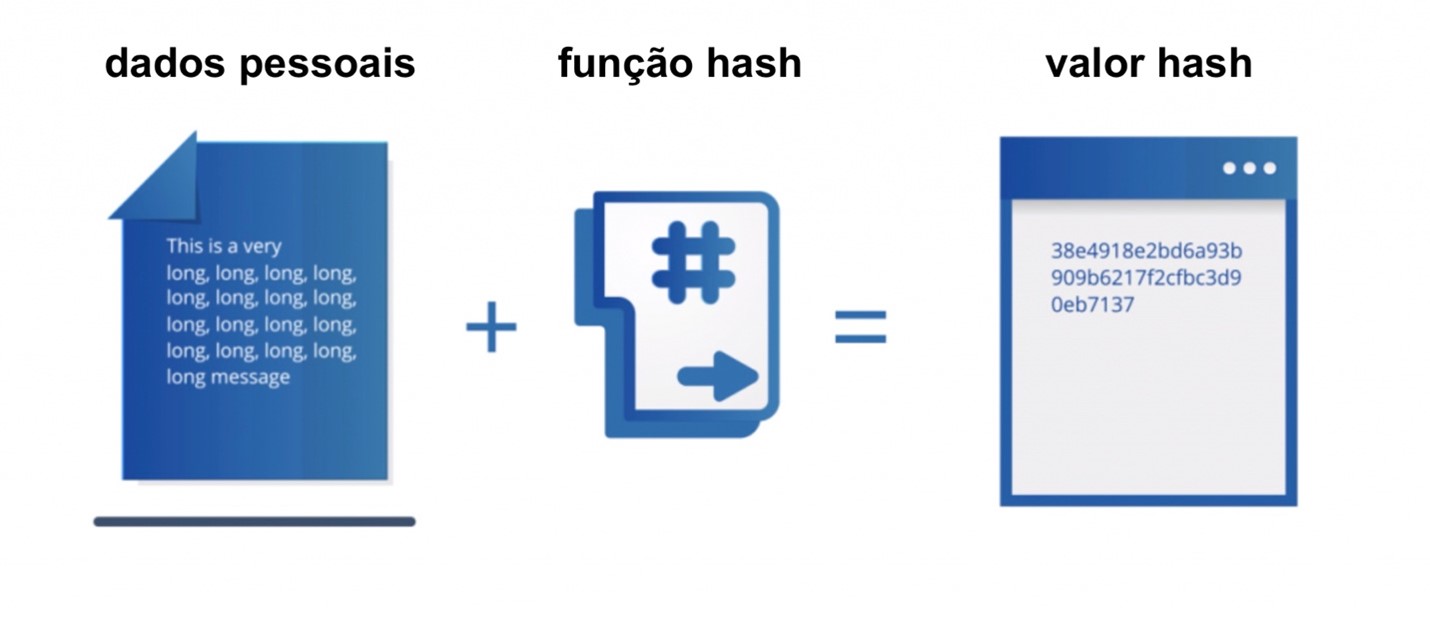

2. Registro do hash de dados pessoais ou sensíveis já encriptados

Outra boa técnica para a proteção de dados pessoais que diz respeito à própria tecnologia, além das configurações on chain / off chain, é o registro apenas do hash dos dados pessoais relevantes já encriptados na blockchain, enquanto os dados em si permaneceriam em um banco de dados fora da cadeia.

Neste caso, os dados pessoais ou relevantes são criptografados antes de serem transformados no valor hash que será registrado no blockchain.

Importante observar, no entanto, que se um hash puder ser combinado com outras informações acessíveis para produzir dados sobre um indivíduo identificado ou identificável, o hash também se qualificará como dado pessoal sob a legislação de proteção de dados.

Logo, mesmo que o gestor opte pela solução do registro do hash do dado já criptografado na blockchain, exige-se que (1) o hash torne os dados pessoais originais inacessíveis; (2) a exclusão dos dados pessoais originais seja suficiente para tornar o hash sem sentido, mesmo quando combinado com outras informações; (3) os reguladores estejam convencidos de que essa solução seja efetiva.

Implementação de controles de acesso para ofuscação seletiva de dados

Nas blockchains privadas, isso é obtido da maneira mais simples, abrindo canais privados entre os nós, para que suas transações permaneçam confidenciais e ocultas do restante da rede blockchain, ou redes, das quais fazem parte. O equivalente nas blockchains públicas é a variação de blockchains laterais (sidechains).

Um método mais sofisticado é implementar controles de acesso no código ou em um sistema de contratos inteligentes. Chaves públicas e chaves privadas nativas dos sistemas blockchain são geradas para usuários individuais e podem ser integradas ao sistema de gerenciamento de identidade existente de uma empresa.

Da perspectiva da legislação de proteção de dados, os controles de acesso baseados em função podem ser uma ferramenta eficaz para enfrentar os desafios de conformidade.

Uma solução blockchain de acesso aberto sem controles de acesso baseados em função ou outras restrições de acesso (como uma blockchain pública) não se encaixa perfeitamente nesse conceito. Principalmente porque é difícil identificar qualquer entidade que possa ser responsabilizada ou ser obrigada a defender os regulamentos de proteção de dados que se aplicariam aos dados pessoais nessa solução pública de blockchain.

Conquanto possa ficar claro quem é o controlador antes do upload dos dados pessoais para a blockchain, o que acontece após o upload está em uma zona cinzenta. No upload, o controlador concederia acesso aos dados pessoais a todos os participantes da rede blockchain, mas, em uma blockchain pública, não haveria relação contratual entre o controlador e os participantes da rede blockchain.

Por outro lado, é possível resolver esse problema projetando arquitetonicamente uma solução blockchain privada e permissionada, segundo a qual todos os participantes devem concordar em cumprir certos termos compatíveis com a legislação de proteção de dados como condição para obter permissão.

Nesse caso, nenhum acesso público ou não autorizado aos registros na blockchain seria permitido. É improvável, no entanto, que isso resolva preocupações sobre como eventual responsabilidade legal por erros seria repartida.

Ademais, embora a blockchain mantenha boa segurança contra violação de dados, depois que os registros forem adicionados, qualquer solução ainda terá de lidar com o problema da adição de informações defeituosas ou fraudulentas. Uma contramedida possível seria interromper um mau ator que sempre insere dados defeituosos ou fraudulentos na rede blockchain.

4. Zero knowledge-proof

A prova de conhecimento zero (zero knowledge-proof) é um conceito bem estabelecido em criptografia que permite que uma parte afirme a validade de uma declaração sem revelar os fatos subjacentes que a tornam verdadeira ou falsa.

O algoritmo que realiza isso executa uma declaração por meio de um teste verdadeiro / falso repetidamente até que a probabilidade de que essa declaração seja falsa se torne incrivelmente baixa. Nesse ponto, é possível afirmar com segurança que a afirmação é verdadeira.

Vamos imaginar, por exemplo, que seja necessário auditar a validade de uma transação, mas não é possível saber quais instituições ou fornecedores estão envolvidos, nem o valor. Nesta hipótese, é possível utilizar o zero knowledge-proof, que executa um algoritmo que possibilita essa verificação.

Conquanto haja consideráveis avanços na prova de conhecimento zero como o zk-SNARKS, que reduziu significativamente o tempo necessário para que um algoritmo de prova de conhecimento retorne um resultado. Essa solução, aliás, tem alta latência (o processamento e confirmação de transações demora muito).

Ainda assim, vale a pena considerar o zero knowledge-proof como um dos recursos mais promissores da tecnologia blockchain.

Para transações com menor volume e para as quais esse nível de privacidade de dados é importante, pode fazer sentido adotar essa tecnologia em seu estado atual.

5. Fully Homomorphic Encryption (FHE)

Na criptografia homomórfica (FHE), os dados são criptografados antes do compartilhamento na blockchain, onde podem ser analisados “sem” descriptografia.Os benefícios para a ofuscação de dados da empresa via FHE numa blockchain são claros. A velocidade no FHE, no entanto, é ainda mais lenta que no zero Knowledge-proof.

Uma empresa de blockchain que já usa o FHE para dados sensíveis e algorítimos mais complexos que requerem uma camada extra de segurança é a Skuchain.

O fully homomorphic encryption está se tornando uma das tecnologias de criptografia mais poderosas e uteis para blockchains, mas dependendo do projeto outras tecnologias podem ser mais adequadas para fornecer conformidade regulatória e proteção de dados pessoais e relevantes.

Possibilidades

As técnicas de ofuscação de ponta oferecidas por blockchains ou tecnologias combinadas a eles podem liberar novas possibilidades nas operações e finanças em vários setores produtivos e empresas que antes não eram possíveis.

A forma de implementação da tecnologia blockchain deve ser definida dependendo do grau de confidencialidade e funcionalidade exigidos.

Quanto mais inovadora a tecnologia é, maior deve ser o cuidado antes de sua implementação, devendo o gestor considerar: grau de limitação da velocidade de transação, tamanho do limite de carga útil, custos de transação mais altos (em termos computacionais) e risco de inclusão de dados irrelevantes na carga útil.

O uso da tecnologia blockchain nunca exigirá que uma empresa revele mais dados do que se sente confortável. É a “forma de implementação” definida pelo estrategista blockchain e pelo gestor que preservará os dados pessoais e sensíveis, ou acarretará violação de dados.

Um caminho que facilita a tomada de decisão às empresas que desejem implementar a tecnologia blockchain em seu modelo de negócios é fazer parte de consórcios blockchain para garantir que as soluções em desenvolvimento atendam os requisitos específicos do setor. Também, o engajamento com reguladores e partes interessadas para definir padrões práticos e adequados, e metodologias eficazes é aconselhável.

Esses esforços na busca de como implementar soluções blockchain podem gerar novas maneiras de fazer negócios, agregando valor a produtos e serviços, redução de custos e alcance de novos mercados.

A tecnologia blockchain pode e deve ser usada como ferramenta corporativa, em total consonância com as legislações de proteção de dados. Para isto, basta conhecimento e cautela.

No mais, nos vemos em breve!

Gostou do artigo da Tatiana Revoredo? Saiba mais sobre blockchain e leis de proteção de dados assinando nossas newsletters e ouça nossos podcasts sua plataforma de streaming favorita.“”

Leia também

O futuro da saúde está em tirar os hospitais do centro do atendimento

Conhecimento é poder? Hoje, só com letramento em IA

O que o mito da garagem não ensinou aos empreendedores

O império da personalização – e o que vem depois

Inteligência artificial: para onde caminha a humanidade?

Tecnologia para além do hype

Os desafios da identidade descentralizada

Federação de dados: associe-se a outras empresas e obtenha o melhor de sua IA